1位

2025年10月28日

フリーワード検索

2024年08月02日解説

6月にランサムウェアによるサイバー攻撃を受けたKADOKAWAの問題が、日々深刻化しています。

KADOKAWAは、6月初旬にグループの複数のウェブサイトで障害が発生したことを公表していました。

以降、情勢は変化し、7月に入って多くの社内情報の漏洩が確認され、これが大きな波紋を広げているのです。

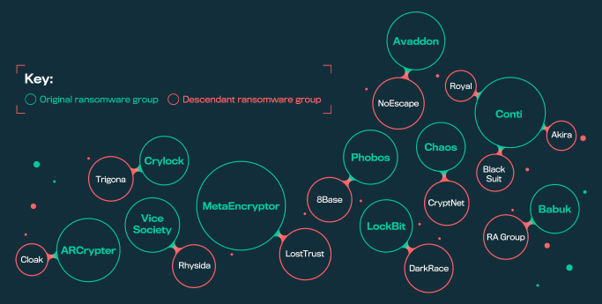

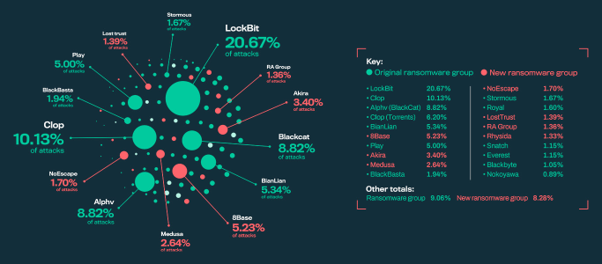

今回、KADOKAWAを攻撃したのは「BlackSuit」と名乗るハッカー集団ですが、世界には多くのハッカー集団が存在し、日々暗躍しています。

それではこのBlackSuitとはどのような集団なのか、また、世界にはどのようなサイバー攻撃集団が存在しているのでしょうか。

*1

「当社サービスのシステム障害における対応状況について」ドワンゴ

https://dwango.co.jp/news/5106365978640384/

*2

「KADOKAWAグループの複数ウェブサイトにおける障害の発生について」KADOKAWA

https://prtimes.jp/main/html/rd/p/000014844.000007006.html

*3

「当社サービスへのサイバー攻撃に関するご報告とお詫び」ドワンゴ

https://dwango.co.jp/news/5131439897051136/

*4

「【第2報】KADOKAWAグループにおけるシステム障害について」KADOKAWA

https://tp.kadokawa.co.jp/.assets/240614-2_release_B3q7k4.pdf

*5

「KADOKAWAがランサム攻撃で「ニコニコ」停止、身代金を支払うもデータ復旧できず」日経クロステック

https://xtech.nikkei.com/atcl/nxt/column/18/01157/070400114/

*6

「ハッカー集団、KADOKAWA内部情報を公開...闇サイト上に給与明細など」読売新聞オンライン

https://www.yomiuri.co.jp/national/20240702-OYT1T50064/

*7

「ランサムウェア攻撃による情報漏洩に関するお知らせとお詫び」KADOKAWA

https://tp.kadokawa.co.jp/.assets/240703_release_mRuGoqZ3.pdf

*8

「米自動車ディーラー標的のサイバー攻撃、背後に「ブラックスーツ」か」ブルームバーグ

https://www.bloomberg.co.jp/news/articles/2024-06-24/SFLC1UT0AFB400

*9

「HC3: Analyst Note」アメリカ保健福祉省

https://www.hhs.gov/sites/default/files/blacksuit-ransomware-analyst-note-tlpclear.pdf

*10

「BlackSuitランサムウェア・グループが大規模攻撃を実行中」SOMPO CYBER SECURITY

https://www.sompocybersecurity.com/column/column/black_suit_ransomware_gang_global_activity

*11

「2023's ransomware rookies are a remix of Conti and other classics」WithSecures

https://www.withsecure.com/en/expertise/blog-posts/2023-ransomware-rookies-are-a-remix-of-conti-and-other-classics

*12

「名古屋港の障害、ロシアのハッカー「ロックビット」が攻撃か...プリンターから脅迫文100枚」読売新聞

https://www.yomiuri.co.jp/national/20230706-OYT1T50167/

*13

「【お詫びとご報告】6/29委託先へのランサムウェア攻撃による個人情報の流出について」

https://www.kumon.ne.jp/oshirase/2024061.html

*14

「委託先企業から住民情報が流出、和歌山市や徳島県などの40万件...ランサムウェア感染」読売新聞オンライン

https://www.yomiuri.co.jp/local/kansai/news/20240704-OYO1T50018/

*15

「BlackSuitランサムウェア・グループが大規模攻撃を実行中」トレンドマイクロ

https://www.sompocybersecurity.com/column/column/black_suit_ransomware_gang_global_activity

1位

2025年10月28日

2位

2024年08月02日

3位

2025年12月09日

2025年12月23日

2025年12月09日

2025年10月28日