現代はIoTでさまざまなモノがネットワークで繋がっています。

この状況は逆に言えば、サイバー攻撃を仕掛ける側からすると侵入口が増えたということでもあります。また同時に、影響を及ぼすことのできる機器の範囲が増えたということでもあります。

過去には大規模停電、機器の破壊、パイプラインの操業停止なども引き起こされたIoT時代のサイバー攻撃の事例と対策方法などについて、みていきましょう。

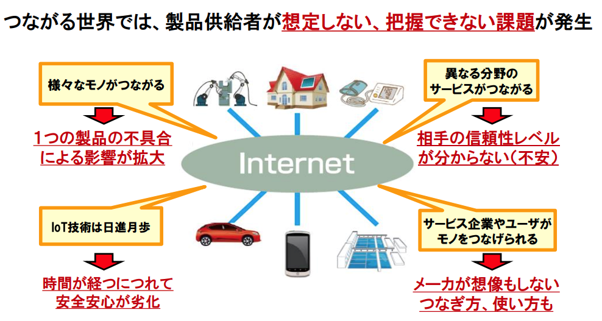

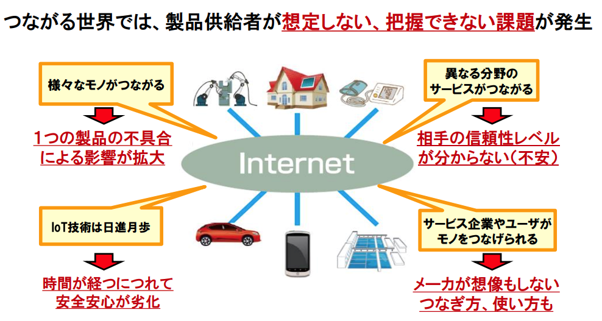

IoTで「繋がる世界」のリスク

現代では社内の端末だけでなく、防犯カメラなどの機器、さらに制御システムを通じて工場や流通現場もネットワークで繋がっています。またスマートフォンアプリなどを経て、一般ネットユーザーのさまざまな端末や機器と社内も当たり前のように繋がるようになりました。

しかし、接続されている機器がすべて信頼できるとは限りません。また、ひとつの機器の不具合が広範囲に影響を及ぼしたり、どの機器に問題があったのかを特定することが難しくなっているのもまた事実です(図1)。

図1 IoT時代のリスク

(出所:「IoTのリスクの認識と安全・安心の実現に向けた対策」情報処理推進機構)

https://www.ipa.go.jp/files/000070337.pdf p10

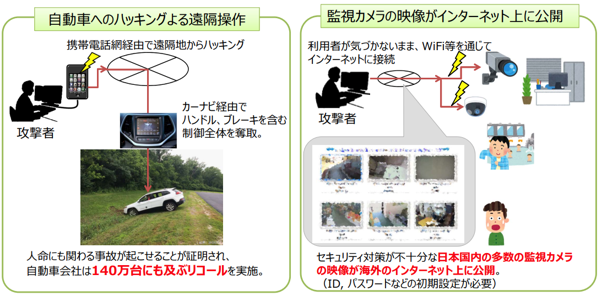

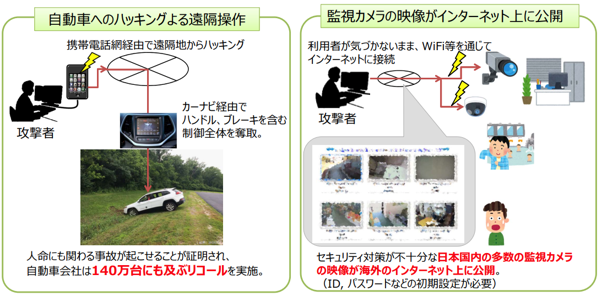

すると、情報漏洩といった従来の心配事だけでなく、人命や財産を脅かすリスクも存在しています。例えば監視カメラやカーナビなどへの攻撃では下のような事例があります(図2)。

図2 機器へのハッキングによるインシデント

(出所:「IoTセキュリティガイドライン ver1.0 概要」総務省・経済産業省)

https://www.soumu.go.jp/main_content/000428394.pdf p1

また、上記事例だけでなくネットワークを通じた機器への攻撃では、海外でも大規模なインシデントが起きています。

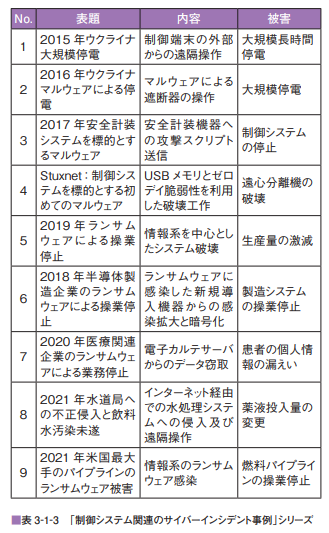

IoT時代のサイバー攻撃によるインシデント事例

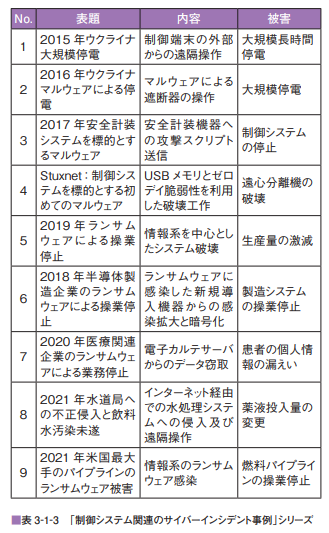

制御システムを狙った攻撃による近年のインシデント事例には、下のようなものがあります(図3)。

図3 制御システム関連のサイバーインシデント事例

(出所:「情報セキュリティ白書2022」情報処理推進機構)

https://www.ipa.go.jp/files/000100475.pdf p172

大規模かつ長時間の停電、燃料パイプラインの操業停止といったインフラへの影響だけでなく、水道局での飲料水汚染未遂など人的被害が起きかねない事案も発生しています。

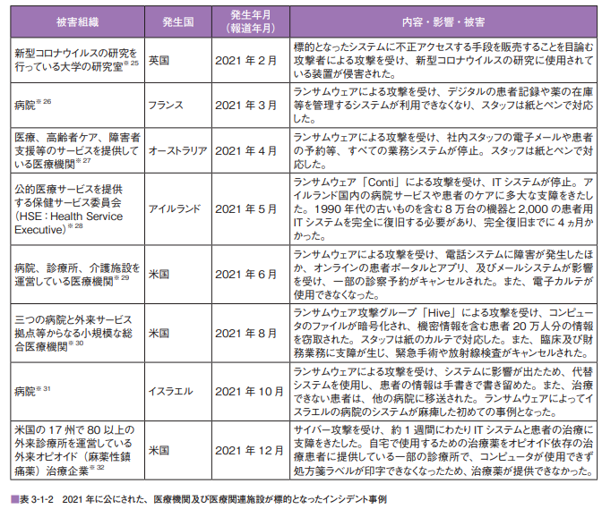

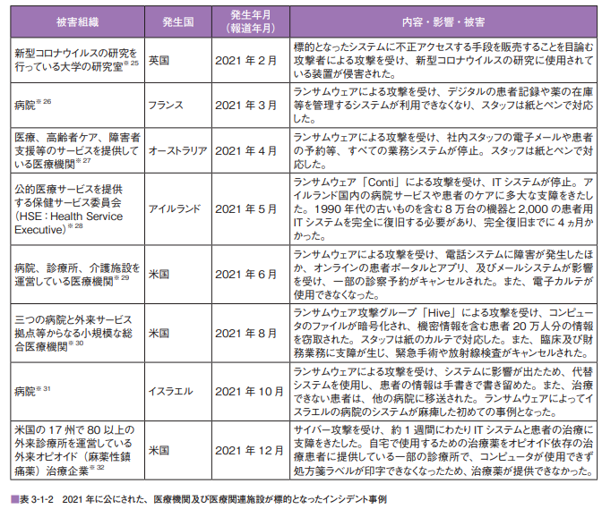

また、2021年だけでも、以下図4のような重大インシデントが報告されています。

医療機関を狙った攻撃

一例として顕著なのは、医療機関を狙った攻撃です(図4)。これらはシステムが攻撃を受けることで機器に影響が及んでいます。

図4 医療機関へのサイバー攻撃事例

(出所:「情報セキュリティ白書2022」情報処理推進機構)

https://www.ipa.go.jp/files/000100475.pdf p167

アメリカで起きた医療機関への攻撃では、緊急手術や放射線検査がキャンセルになりました。

アイルランドで起きた攻撃では8万台もの機器の復旧に4か月を要したりと、まさに人の健康や命に関わる事態につながっています。

アメリカの597の医療機関を対象にした調査レポートによると、過去2年で回答者の43%がランサムウェアと呼ばれる攻撃を経験しており、影響としては

- 長期入院の長期化(71%)

- 処置や検査の遅延(70%)

- 患者の転院や施設の転用の増加(65%)

- 医療処置による合併症の増加(36%)

- 死亡率の増加(22%)

などが報告されています*1。見過ごせない状況になっているのです。

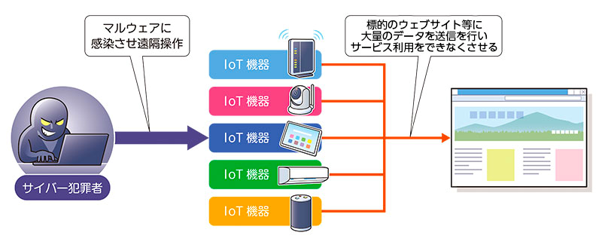

「Mirai」とその亜種による機器からの侵入

また、「モノ」からネットワークに侵入し、中心部のシステムを攻撃する手段も相次いでいます。特に2016年に出現した「Mirai」と呼ばれるマルウェアは現在も亜種が次々と発見され、世界で感染活動を続けています。新型コロナウイルスの変異株が後を絶たない状況に似ています。

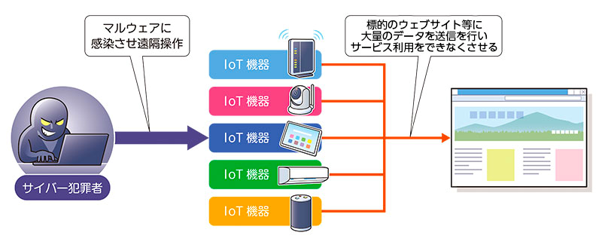

「Mirai」による攻撃手法は以下のステップです。

・初期設定のまま、あるいは単純なパスワードなど簡単に侵入できる防犯カメラなど複数のIoT機器を「Mirai」に感染させ、遠隔操作が可能な状態にする。

・ある程度の数の機器を感染させた段階で、それらの機器から一斉にDDoS攻撃(狙ったサーバに短時間のうちに膨大な量のパケットを送り込む攻撃)を実行させ、システムをダウンさせたりウイルスを送り込んだりする。

下のようなイメージです(図5)。

図5 「Mirai」によるDDos攻撃のイメージ

(出所:「ウェブカメラやルータが乗っ取られる?IoT機器のセキュリティ対策は万全ですか?」政府広報オンライン)

https://www.gov-online.go.jp/useful/article/202005/1.html

「Mirai」が大きな脅威になっているのには理由があります。「Mirai」はソースコードが公開されており、誰でも手に入れることができる状態にあるという点です。

このため、さまざまな侵入者によって次々と亜種が作成され、感染拡大を食い止めることが難しい状況になっているのです。

2021年1月には、Android OSを搭載した機器を狙い、DDoS攻撃の踏み台に悪用しようと試みる攻撃が観測されています*2。

また、同2月には、道路状況監視機器を遠隔操作しようとする攻撃も観測されました*3。

Miraiやその亜種に感染し、攻撃者による遠隔操作が可能になった機器群は「ボットネット」と呼ばれますが、どこのどのような機器がボットネットになってもおかしくないという脅威は現在も継続していると考えるべきです。

対策方法はあるのか

対策方法としては、ここまで見てきた事例をもとにすれば、まず機器を初期設定のままで使用しないことです。また、各機器のサポート期間を守ることです。

そして、IoTのファームウェアは常に最新のものに更新する、使用していないIoT機器は電源を切る、あるいはネットワークに接続しない、などは最低限として講じておきたい方法です。

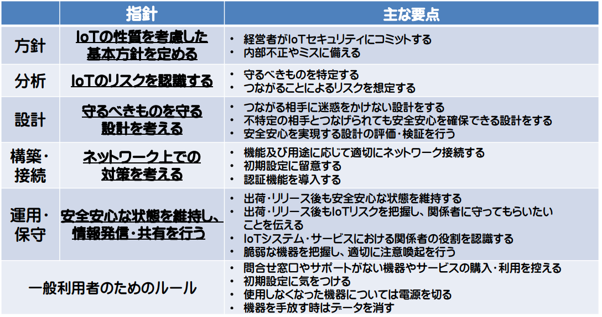

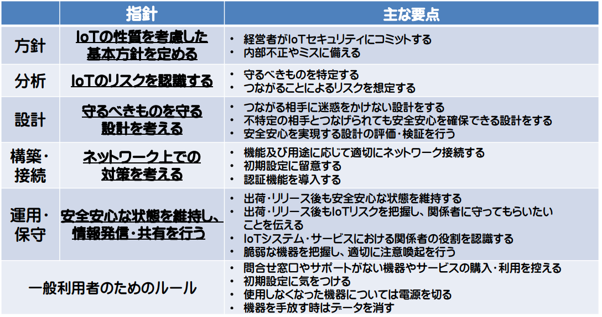

また、総務省と経済産業省は以下のような指針を示しています(図6)。

図6 IoT時代のセキュリティの考え方

(出所:「IoTセキュリティガイドライン ver1.0 概要」総務省・経済産業省)

https://www.soumu.go.jp/main_content/000428394.pdf p3

機器の認証については近年「ゼロトラスト」という考え方も広がりつつあります。ネットワーク上にある「全てのものを信頼しない」という前提に立ったシステムの構築手法です。

なお、IoT製品について「SHODAN」という検索エンジンがあります*4。

IoT製品をはじめ自社がインターネット上に公開し、直接アクセスできる状態にある機器を追跡する機能を持っています。フォーチュン100企業も多く採用しているサービスです。

「Mirai」やその亜種などの広がりで、どのIoT機器にどのような脅威が潜んでいるかわからない時代です。社内に存在するものだけでなく、一般のインターネットユーザーが持っている機器もまたターゲットになるのです。

どこに侵入口があってもおかしくないという認識を持つことが何よりも重要です。

*1

「情報セキュリティ白書2022」情報処理推進機構

https://www.ipa.go.jp/files/000100475.pdf p166

*2、3

「情報セキュリティ白書2022」情報処理推進機構

https://www.ipa.go.jp/files/000100475.pdf p174

*4

SHODAN

https://www.shodan.io/