現代のサイバー攻撃者は端末だけでなくIoT機器など、ネットワークに繋がっているモノのありとあらゆる場所から侵入を試みようとしています。

少し前まではウイルスメールを不特定多数の端末に送付する手段がメインでした。

しかし端末のセキュリティ対策が進められると、今度はウイルスを侵入直後に発症させるのではなく、潜伏して社内の多くのデバイスの操作権限を手中に収めた上でウイルスの効果を発動し、最も価値のあるデータを探しアクセスするという形へ手を変えつつあります。

そこで、「侵入された後」のネットワークセキュリティの必要性が高まっています。

「NDR」と呼ばれるセキュリティの形についてここでご紹介します。

エンドポイントのセキュリティは十分でも・・・

以前のサイバー攻撃の多くは、企業の多数の端末に向けてランダムにウイルスメールを送りつけ、開封されたメールをきっかけに社内システムに侵入するという手段が取られていました。

これに対して現在取られているおもな手法が「EDR」の手法です。

「EDR」とは「Endpoint Detection and Response」の略であり、ユーザーが利用するパソコンやサーバーといった、「エンドポイント」での不審な挙動を検知し、対応するものです。

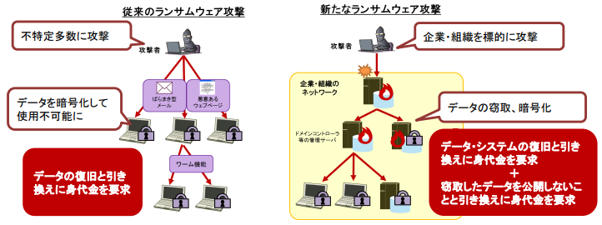

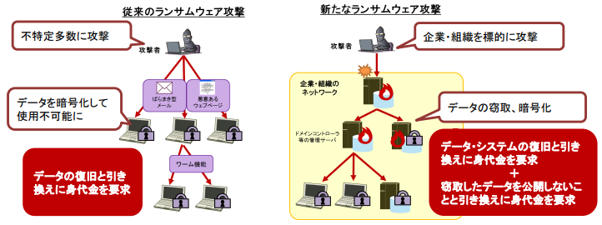

しかし、サイバー攻撃の手法はこれだけではじゅうぶんではない形に進化しています(図1)。

図1 従来のサイバー攻撃と新たな攻撃の形

(出所:「DX時代のサイバーセキュリティ対策」経済産業省

https://www.meti.go.jp/policy/it_policy/privacy/cybersecurity_privacy_governance_seminar1.pdf p2

不特定多数に攻撃をしかけ、侵入口ができればそれを利用する、というのが従来の手法でした。この手法での侵入であれば、エンドポイントにあたる端末のセキュリティを万全にし、当該端末をネットワークから切り離したりリセットしたりすることで感染拡大を防ぐということもできました。

しかし、近年は違います。上の図の右側のように、侵入できる場所をあらかじめ特定し、ウイルスをしばらく忍び込ませておき、最も価値のあるデータを時間をかけて探し当てるという手法が取られています。データを人質に取ったとき、より高額な身代金を要求できる場所を探しているのです。

企業からすれば、こっそり入ってきた泥棒を何日間も気づかれずにネットワーク上に放置し、様々な端末やIoT機器を自由に使わせてお宝の漁り放題にさせてしまっている状況、と言えるでしょう。

これだけの期間があれば、攻撃者にとってはネットワークの基幹部分にたどりつくことも難しいものではなくなってしまいます。

EDRによっていくら入口を警備しても、EDRは侵入後の通信を追跡することは難しいという特徴があるのです。

そこで注目されているのが、「NDR」と呼ばれる新しいセキュリティの形です。

アイネットのセキュリティーソリューション

「NDR」とは

NDRは「Network Detection and Response(=ネットワークにおける検知と対応)」の略語です。

EDRが「エンドポイント」の警備に重きを置いているのに対し、NDRは「侵入後の通信の動き」つまり内部で挙動不審な通信がないかどうかを監視することに重きを置いたソリューションです。

ここ数年広がってきた考え方で、ベンダー各社から次々とリリースされています。ある意味では、侵入されることを前提にしたソリューションとも言えます。

NDRの導入事例

NDRによって、様々な形の攻撃を検知した事例が紹介されています*1。

たとえばA社(製造業)では、侵入者がシステムベンダーが管理する配信サーバーに不正アクセスを行うという攻撃を仕掛け、そのベンダーが提供するソフトにウイルスを仕込むという手段を取っていたという事例があります。

A社では、NDRによってソフトウェアのダウンロード後に不審な動きを検知し、すぐに端末を特定することができたということです。

そしてB社ではIoT機器を乗っ取ろうとする攻撃をNDRで検知しています。

攻撃者がIoT機器の脆弱性を発見してから約45分後にB社への侵入を試みましたが、これをNDRで検知したのです。パソコンやタブレットといった端末のみならず、IoT機器からのネットワークへの侵入にも即対応できたという事例です。

また、金融機関のC社は、内部不正によるデータ持ち出しを検知しています。この検知は、NDRの機械学習にも支えられています。

NDRでは、普段のネットワーク環境や使用状況を機械学習によって自動的に把握するよう設定することができる機能を備えています。

この内部不正については、設定された量を超えるデータの抽出が短時間に行われたことで、通信を怪しいものと判断したのです。

上記の事例は、サイバー攻撃には様々な方法があることも教えてくれています。

A社のように、ベンダーのサーバーに仕込まれたウイルスがソフトウェアと一緒に自社のネットワークに侵入してくるということはなかなか思いつかないことでしょう。

また、内部不正については、早期の検知は難しいものです。大事に至ってから検証が始まる、そのような事例は枚挙にいとまがありません。

EDRとの組み合わせで強いセキュリティを

さて、ここまでNDRの概要についてご紹介してきましたが、重要なのは、NDRはEDRと同時使用することでより威力を発揮するという点です。

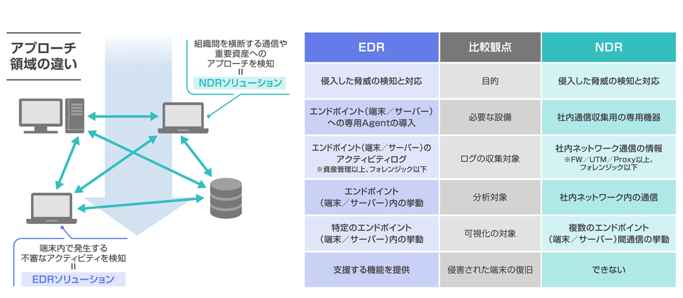

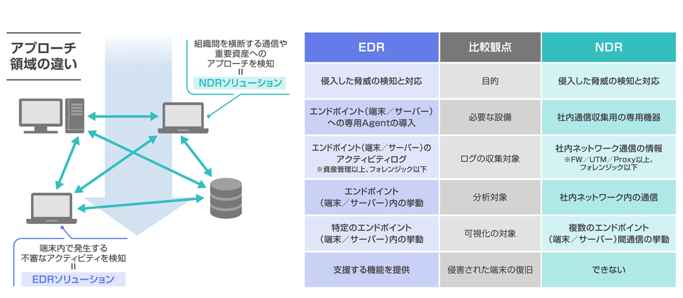

EDRとNDRには、下のような特徴の違いがあります(図2)。

図2 EDRとNDRの違い

(出所:「脅威の検出から有事対応、フォレンジックまでNDRソリューションで網羅的に対処」日経クロステック)

https://special.nikkeibp.co.jp/atclh/NXT/22/security_management_summit0729/p6/

EDRとNDRでは対処できる領域が異なります。

一般的な防犯を考えても、室内のセンサーを充実させたからといって施錠を緩くするわけにはいきません。

また、近年はさらに「XDR」という考え方もあります。「Extended detection and response」の略で、複数のセキュリティ・レイヤーにわたって通信の可視化、検知、調査、対応を実現しようというものです。

部門ごとの連携が行えない「サイロ化」したシステムが社内で構築されている場合、それらすべてのレイヤーに監視を置く必要性があるという考え方です。

もちろん、サイロ化したレガシーシステムから脱却し、監視しやすいものにしていくことも企業としては検討すべきことでしょう。

DXへの取り組みは、セキュリティの面からも企業にとって重要なことなのです。

アイネットのセキュリティーソリューション

*1

「事例に見るNDRの導入効果とは?」マイナビテックプラス

https://news.mynavi.jp/techplus/article/ndr-3/