企業のネットワーク構築は、オンプレミスからクラウドサービス利用にシフトしています。また、テレワークが増えたことで、社外からのデータセンターへのアクセスが多くなりました。

データセンターへの外部からのアクセスが急増しているいま、セキュリティ管理もまた変化する必要性が出てきます。

その中でも、近年「ゼロトラスト」によるネットワーク構築が注目されています。

ゼロトラストとはどのような設計思想なのか、概要をご紹介します。

従来の「境界型防御」とサイバー攻撃のリスク

現在、多くの企業で主流になっているセキュリティ対策は「境界型防御」という形です。これは、単純に社内を「信用できる領域」、社外を「信用できない領域」と考えた上で外部からの接続を遮断し、社内を守るという手法です。

しかし、リモートワークの増加によって社外からのデータセンターへのアクセスが当たり前のようになっています。ある意味では境界型防御の限界が来ているとも言えます。

そして、外部からの多くのアクセス経路が発生するということは、境界型防御をもとにしたセキュリティではサイバー攻撃を受ける可能性が高まることでもあるのです。

境界型防御と通信のボトルネック

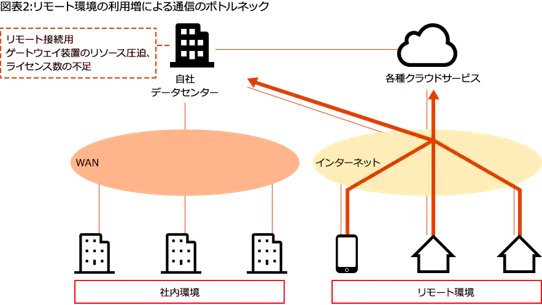

また、リモートワーク下で新たな問題も発生しました。

従来は業務用のパソコンは社員ひとりひとりが申請して利用するという形式ですから、データセンターへの接続台数はある程度予想できていました。

しかし、多くの社員がリモートワークに移行したことで、システムの前提として想定していた数を超える台数の端末が一気にデータセンターに接続するという事態が起きています。

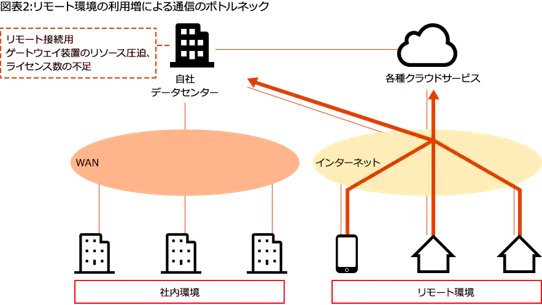

場合によってはトラフィック量がデータセンターの能力を超えてしまい、通信にボトルネックが生じてしまうケースもあったのです(図1)。

図1 リモートワークにおける通信のボトルネック

(出所:「次世代のITインフラ‐ゼロトラスト・アーキテクチャ ネットワーク視点で捉えるゼロトラストの必要性」PwC)

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture03.html

また、それぞれの端末に接続ライセンスを付与しようにも、ライセンス数が不足するという状況もみられています。

ゼロトラストとは

これに対して生まれたのが「ゼロトラスト」の考え方です。文字通り「トラスト(信用)をゼロにする」というもので、社外だけでなく社内からのアクセスも信用しないものとして考えるという意味です。

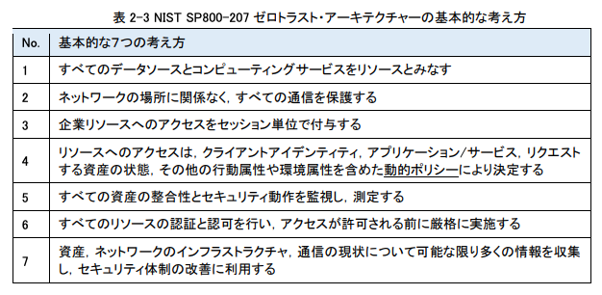

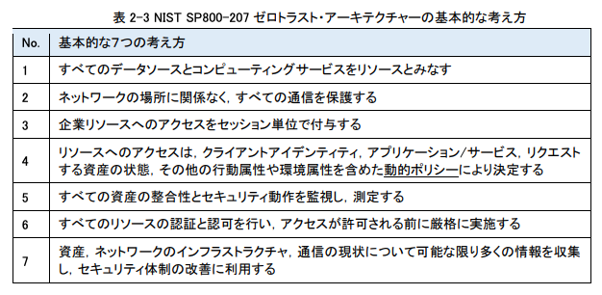

NIST(米国国立標準技術研究所)によれば、まず以下のような前提に立つのがゼロトラストの原則です(図2)。

図2 ゼロトラストの基本的な考え方

(出所:「ゼロトラスト導入指南書〜情報系・制御系システムへのゼロトラスト導入〜」情報処理推進機構)

https://www.ipa.go.jp/files/000092243.pdf p8

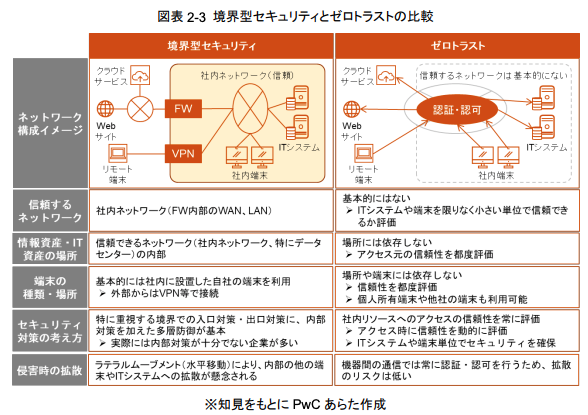

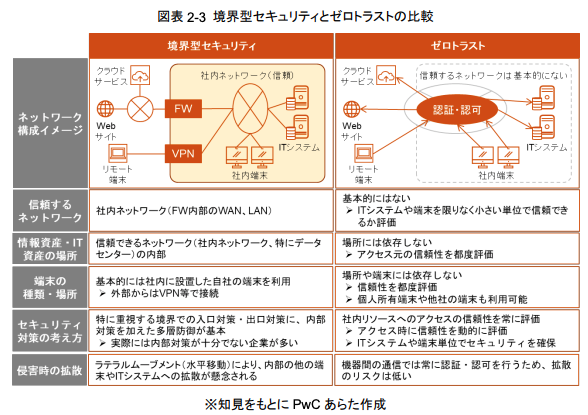

「信用できない」として認証、認可を必要とするのはリモート端末だけでなく社内端末、そしてクラウドサービスからのデータセンターへの接続も含まれます。従来の「境界型防御」と違い、「境界のないセキュリティ」とも言えるでしょう(図3)。

図3 境界型防御とゼロトラストの違い

(出所:「ゼロトラストの現状調査と事例分析に関する調査報告書」PwCあらた有限責任監査法人)

https://www.fsa.go.jp/common/about/research/20210630/zerotrust.pdf p12

また、守るべき情報資産は社内のデータセンターだけでなく、外部の端末も含めて会社の中にも外にも存在するというスタンスに立っています。

そのため、情報資産を攻撃されるという脅威は社内にも社外にも、場所を問わず存在しているという考えです。VPNもまた「信用しない」前提に立ちます。

ゼロトラストの基本

上記のように根本的な見直しが必要である以上、もちろん、ゼロトラストは数日やそこらで導入できるわけではありません。

そして現在様々なゼロトラスト製品が販売されていますが、まず基本として以下のポイントを押さえる必要があります*1。

- 認証、認可=利用者を特定した上で、データセンターにアクセスするために付与する権限は業務上必要最小限のものとする。

- クラウド利用=オンプレミス・閉域網中心のネットワークを前提とした境界型防御設計を見直し、クラウド利用環境を想定したセキュリティ対策をする。

- デバイスセキュリティ=社内外のデバイスがサイバー攻撃の踏み台にならないよう、デバイスごとに適切な対策をする。

- ログの可視化=証跡を分析しログ監視をすることで、攻撃経路の特定、影響範囲を調査する。また、大量のログの解析により、脅威や脆弱性データを常に収集する。

特にログの可視化については「いつ、誰(どのデバイス)が、どのデータにアクセスするか」をリアルタイムでモニタリングし、その都度アクセス制限を実施する必要があります。

ゼロトラストのメリット

ゼロトラストで期待されるメリットは、会社全体のセキュリティ向上の他にこのようなものがあります。

まず、クラウドサービスを多くの端末から積極利用しやすくなるという点です。そして、各端末に必要最小限の権限を付与して運用することで、データセンターへのアクセス集中や負荷をある程度コントロールすることができそうだということです。

中長期的な計画性が必要

ゼロトラストは今後の働き方の多様性やデータ活用をビジネスの主流としていくDXの時代には必要な考え方と言えます。

しかし、当然ながら一朝一夕に導入できるものではありません。

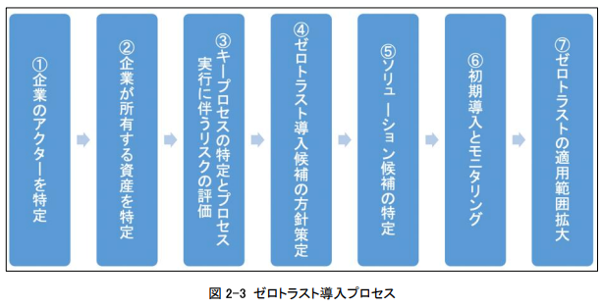

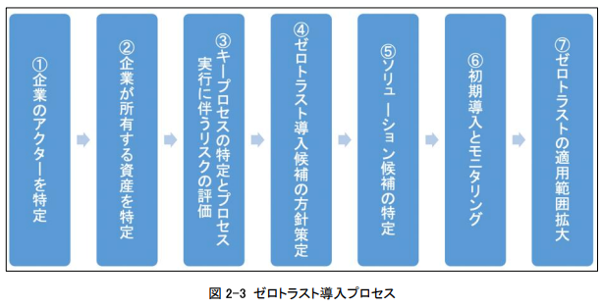

まず、社内でのアクター(役割を持つ社員)の洗い出しから始まります(図4)。

図4 ゼロトラスト導入プロセス

(出所:「ゼロトラスト導入指南書〜情報系・制御系システムへのゼロトラスト導入〜」情報処理推進機構)

https://www.ipa.go.jp/files/000092243.pdf p14

その上で、最も重要と言えるのは「守るべき情報資産は何か」を今一度ブラッシュアップすることです。本丸はどれなのかを見極めた上で、城壁を築いていく過程とも言えるでしょう。

DX時代は「データ利活用競争」の時代とも言えます。

その中で、どんなものでもデータであれば貴重なもの、として全てを取ろうとすると、データセンターへの負荷を軽減することはできません。また、守るべき対象が多過ぎると、セキュリティ体制の構築も複雑なものになってしまいます。

働き方が変わり、セキュリティの在り方も変化を求められるいまを転換点として、ゼロトラストについて検討することは自社のビジネスの方向性を整理することにもつながるでしょう。

*1

「ゼロトラスト導入指南書〜情報系・制御系システムへのゼロトラスト導入〜」情報処理推進機構)

https://www.ipa.go.jp/files/000092243.pdf p17