1位

2025年10月28日

フリーワード検索

2025年10月28日解説

現在、多くの企業がサプライチェーンのネットワークで繋がれています。

そのような中、サイバー攻撃者はセキュリティが弱いと考えられるサプライチェーン企業にウイルスなどの攻撃をしかけ、それを足がかりに本来の目的とする大企業に侵入するという手段を取ることがあります。

あるいはサプライチェーン内で起きたトラブルが取引先企業の業務に影響することも珍しくありません。

そこで経済産業省はサプライチェーンを通じたセキュリティリスクへの対策状況を可視化する「サプライチェーン強化に向けたセキュリティ対策評価制度」を設計中で、2026年度の開始を目指しています。

いったいどのような制度で、どのような準備が必要なのか解説していきます。

サイバー攻撃者が大企業を攻撃したいと考えても、大企業ほどセキュリティは厳しいということがあります。そこで彼らが目をつけるのが、ターゲット企業とネットワークを共にしているサプライチェーン企業への侵入です。

侵入したサプライチェーン企業のサーバーに何か価値のあるものがあれば盗んでいくでしょうし、その上で最初からターゲットにしていた大企業のサーバーに侵入し、情報を盗んだりサーバーの暗号化をしたりする、という手法です。

実際、サプライチェーンのウイルス感染をきっかけに大企業の業務が妨害されたという事例はいくつかあります。

2022年3月1日、トヨタ自動車の国内全工場(14工場28ライン)が稼働停止に追い込まれるという出来事がありました。*1

取引先の部品メーカーである小島プレス工業(愛知県豊田市)のサーバーがサイバー攻撃を受けたためで、トヨタは連係関係にある国内工場システムへの影響を考慮し、工場の稼働停止を決定したものです。

小島プレスは自動車の内外装の樹脂部品をトヨタに納めている企業です。トヨタから担当者が応援に駆けつけサーバーの復旧活動を続けたために全工場停止は1日で済みましたが、約1万3,000台に生産の遅れが生じました。

そして2023年11月には、LINEヤフーがサイバー攻撃によりユーザーの個人情報など約44万件が流出した可能性があると発表しました。*2*3

こちらは、大株主である韓国のネット大手ネイバー社とシステムを一部共通化していたことが一因になっており、ネイバーの委託先かつLINEヤフーの委託先でもある企業の従業員のPCがマルウェアに感染したことが情報漏洩の契機になりました。

ネイバーそのものではなく、さらにその委託先の従業員の一台のPCから、LINEヤフー本体のサーバーにウイルスの侵入を許し、大規模な情報漏洩に発展してしまったという事例です。

関連企業が見せたひとつのスキが、大元の企業の業務に大きな影響を与えてしまうという典型例です。

このように、完全なサイバーセキュリティを目指すには、大元の企業だけでは不十分で、サプライチェーンのセキュリティ強化が欠かせない事態となっています。一部の企業だけが対策を講じても、そこに接続されている企業のセキュリティが脆弱であれば意味をなしません。

そこで経済産業省が計画しているのが「サプライチェーン強化に向けたセキュリティ対策評価制度」です。

現状では発注企業は外部から各企業等の対策状況を具体的に判断することが難しい、という課題があり、また、受注企業は異なる取引先から様々な対策水準を要求されて混乱しているかもしれません。ただこれは、経済の上流から下流においてセキュリティレベルに関する「共通言語」がないことが根本的な問題と考えられます。

制度は、これを統一の基準で可視化しようというものです。

現在、経済産業省のワーキンググループでいまなお詳細が協議されていますが、方針が固まっている部分もあります。

制度の核になるのは、企業のセキュリティ対策の程度を新しい制度によって「★1」から「★5」のレベルにカテゴライズしていくというものです。こうすれば、企業が取引先を選定する際にも役に立ちますし、物流の中流にいる企業も、上からの問い合わせに対応しやすくなります。

どの企業も、できるならば社内のセキュリティ対策がしっかり行われている企業と取引したいと考えるのは当然のことです。

※https://www.inet.co.jp/product/security/vulnerability-diagnosis/

では、サプライヤー企業はどの程度のセキュリティ対策を施すべきでしょうか。

今回の評価制度における「★1」「★2」は、IPA(=情報処理推進機構)が設置している「セキュリティ自己宣言」の「一つ星」「二つ星」に該当します。*4*5

ただこれらはいずれも「自己宣言」です。今回の制度ではその先、「★3」から「★5」の取得をサプライヤー企業にも促すことを目標としています。

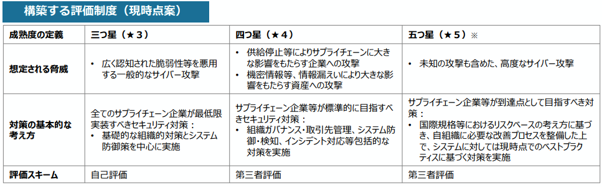

その「★3」から「★5」とは、下のような基準です。

制度における★3から★5の具体例 (出所:経済産業省「サプライチェーン強化に向けたセキュリティ対策評価制度 構築に向けた中間取りまとめ(概要)」) https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_supply_chain/pdf/20250414_1.pdf p2 |

ここでも注意したいのは、★3は「自己評価」、★4以降になってようやく第三者のお墨付きが付くという点です。

外からのお墨付きがあれば、発注元はより安心してサプライヤーを探せることでしょう。サプライヤーからすれば、認定されやすいという強みを持つことになります。

※https://www.inet.co.jp/product/security/sol.html

では自社がどこまでセキュリティ対策が出来ているかが事前にわかれば対策が出来き、制度導入開始となった際も発注元への安心材料となります。

新制度に向けたサービスを開始している企業もあります。

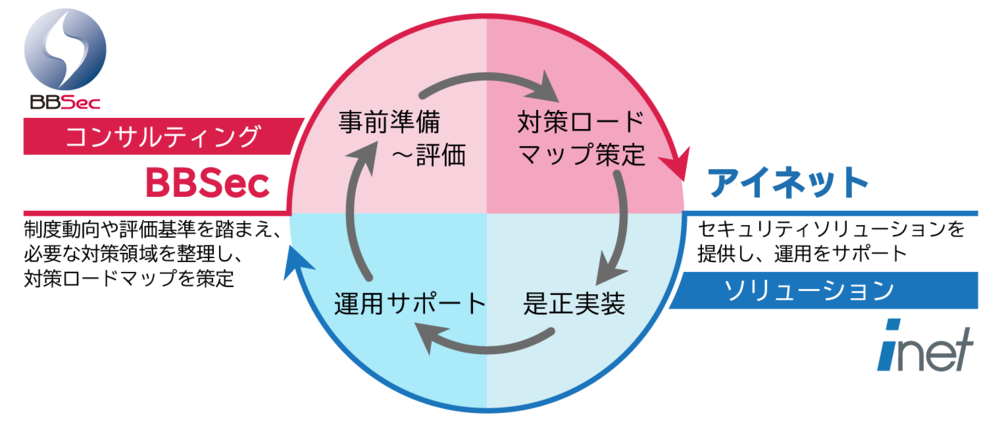

株式会社ブロードバンドセキュリティと株式会社アイネットでは、制度傾向や評価基準を踏まえて、企業のセキュリティ対策の状況を調査し、対策ロードマップ策定から、是正実装、運用サービスまでをワンストップで出来るサービスを開始しています。

「経済産業省の「サプライチェーン強化に向けたセキュリティ対策評価制度」 対策支援サービスを提供」

https://www.inet.co.jp/news/2025/20251006.html

このようなサービスを活用し、事前にセキュリティ対策を見直し、是正することで発注元はもとより企業としての価値も向上するでしょう。

今回の制度が導入されることで、特に中小のサプライヤーには大きな差が出ていくことでしょう。セキュリティ対策の度合いによって、ふるいにかけられてしまうとも言えます。

経産省は2026年度の制度導入を予定しています。それまでに自社でできる脆弱性診断や、外部のコンサルの協力を受けて経産省の求めるレベルを知り達成への道筋を立てておくこと、これらの備えが必要です。

サプライヤーが発注元に果たす責任は、サイバーセキュリティの領域にも広がっていると考えましょう。

*1

日経クロステック「ハッカーに狙われたトヨタ、小島プレスへの攻撃で国内全工場停止」

https://xtech.nikkei.com/atcl/nxt/mag/nmc/18/00011/00162/

*2

LINEヤフー「不正アクセスによる、情報漏えいに関するお知らせとお詫び」

https://www.lycorp.co.jp/ja/news/announcements/001002/

*3

日本経済新聞「LINEヤフー、個人情報流出発表 ネイバー経由で44万件か」

https://www.nikkei.com/article/DGXZQOUC270BU0X21C23A1000000/

*4

東洋経済オンライン「サプライチェーンのサイバーセキュリティを可視化できる!?星の数でわかる経済産業省「セキュリティ対策評価制度」の設置目的と検討の進捗」

https://toyokeizai.net/articles/-/880761?page=2

*5

情報処理推進機構「セキュリティ対策自己宣言」

https://www.ipa.go.jp/security/security-action/onestar/

https://www.ipa.go.jp/security/security-action/twostar

1位

2025年10月28日

2位

2024年08月02日

3位

2025年12月09日

2025年12月23日

2025年12月09日

2025年10月28日